NIS2-Richtlinie

Die wichtigsten Neuerungen umfassen folgende Punkte:

- Erweiterter Anwendungsbereich: NIS2 erweitert den Anwendungsbereich der Richtlinie auf alle mittleren und großen Unternehmen in wichtigen Sektoren, während sich NIS1 hauptsächlich auf kritische Infrastrukturen fokussierte.

- Stärkere Sicherheitsanforderungen: Betroffene Unternehmen müssen strengere Risikomanagementmaßnahmen für die Sicherheit ihrer Netz- und Informationssysteme implementieren und unterliegen Meldepflichten bei Sicherheitsvorfällen.

- Strengere Vorgaben an Cybersicherheit in der Lieferkette: Unternehmen sind verpflichtet, die Risiken in ihrer Lieferkette zu bewerten und Maßnahmen zur Minderung dieser Risiken zu ergreifen.

- Erhöhte Geldstrafen für Non-Compliance: Bei schweren Verstößen gegen die Einhaltung der Richtlinie können Geldstrafen von bis zu 20 Millionen Euro oder vier Prozent des globalen Umsatzes verhängt werden.

- Manager-Haftung: Die Geschäftsleitung der betroffenen Unternehmen ist nun verpflichtet, die Umsetzung zu überwachen und kann persönlich für Schäden durch Cyberangriffe haftbar gemacht werden.

Die NIS2-Richtlinie ist am 16. Jänner 2023 in Kraft getreten und wird die derzeit geltende NIS-Richtlinie aus 2016 ersetzen. Die neuen Regelungen gelten ab 18. Oktober 2024 – nach Umsetzung der Richtlinie in nationales Recht – für die betroffenen Einrichtungen. Betroffene Unternehmen sind unmittelbar nach Ablauf der Frist zur Umsetzung der geforderten Maßnahmen verpflichtet.

Wer ist betroffen?

Die NIS2-Richtlinie richtet sich an „wesentliche“ und „wichtige“ Einrichtungen, die Dienstleistungen in der EU erbringen oder dort tätig sind. Betroffen sind vorwiegend große und mittlere Unternehmen aus Sektoren mit hoher Kritikalität sowie aus sonstigen kritischen Sektoren. Teilweise können auch kleine Unternehmen als wesentlich bzw. wichtig qualifiziert werden.

Wesentliche Einrichtung

Große Unternehmen

Sektionen mit hoher Kritikalität

- Energie

- Verkehr

- Bankwesen*

- Gesundheit

- Trinkwasser

- Abwasser

- Verwaltung von IKT-Diensten

- Weltraum

Wichtige Einrichtung

Mittlere Unternehmen

Sektoren mit hoher Kritikalität

- Energie

- Verkehr

- Bankwesen*

- Gesundheit

- Trinkwasser

- Abwasser

- Verwaltung von IKT-Diensten

- Weltraum

Große & mittlere Unternehmen

Sonstige kritische Sektoren

- Post und Kurier

- Abfall

- Chemie

- Lebensmittel

- Produktion

- Digitale Dienste

- Forschung (fakultativ)

*) Im Finanzsektor hat die Verordnung (EU) 2022/2554, kurz „DORA“ (Digital Operational Resilience Act) Vorrang vor NIS2.

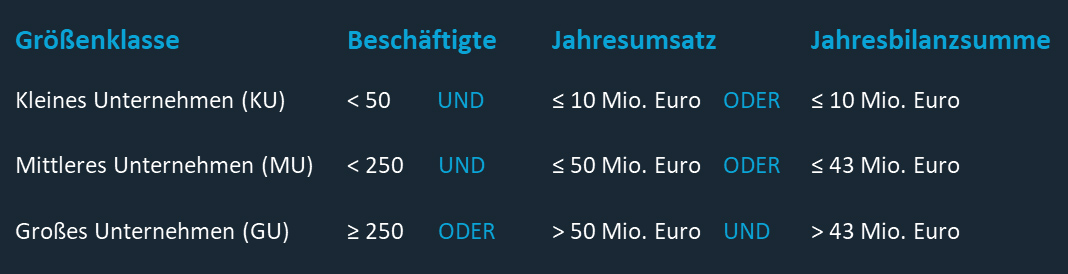

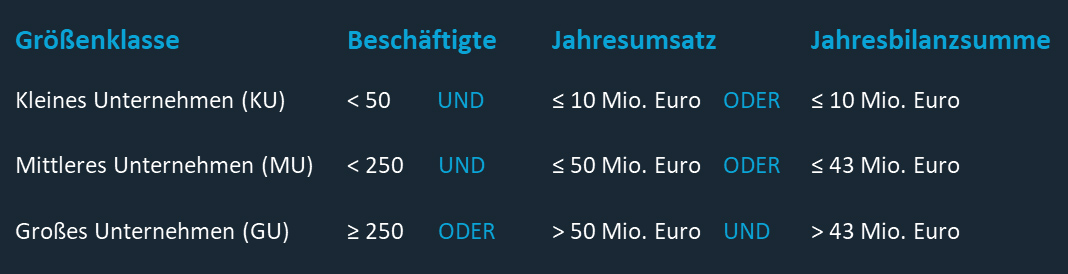

Wann gilt ein Unternehmen als groß, mittel oder klein?

NIS2 ordnet Unternehmen nach folgenden Größenkategorien ein:

Ein Unternehmen mit einer Belegschaft von 40 Mitarbeitern und einem Jahresumsatz von 11 Millionen Euro wird somit nach NIS2 bereits als mittelgroß klassifiziert. Operiert es beispielsweise im Gesundheitssektor, gilt es gemäß NIS2-Richtlinie als wichtige Einrichtung und muss entsprechende Risikomanagementstrategien implementieren.

Achtung: Für Unternehmen mit einer vielschichtigen Organisationsstruktur, wie zum Beispiel Tochtergesellschaften innerhalb eines Konzerns, ist eine Einzelfallprüfung erforderlich.

Wann sind kleine Unternehmen betroffen?

Kleine Unternehmen fallen ungeachtet Ihrer Größe unter NIS2, wenn sie in folgenden Bereichen tätig sind:

- Vertrauensdiensteanbieter

- Anbieter öffentlich zugänglicher elektronischer Kommunikationsdienste

- TLD-Namenregister und DNS-Dienstanbieter

- Alleinige Anbieter eines Service, der essentiell für die Aufrechterhaltung kritischer gesellschaftliche/wirtschaftlicher Aktivitäten ist

Was ist umzusetzen?

Grundsätzlich müssen betroffene Unternehmen geeignete und verhältnismäßige technische, operative und organisatorische Maßnahmen ergreifen, um die Vertraulichkeit, Verfügbarkeit und Integrität ihrer Netzwerke und IT-Systeme zu gewährleisten.

NIS2 definiert zehn Mindest-Sicherheitsmaßnahmen, die primär die Umsetzung von Risikoanalyse- und Sicherheitskonzepten, Vorfallmanagement sowie die Gewährleistung von Sicherheit in den Lieferketten umfassen. Durch diese Maßnahmen sollen Unternehmen und Behörden in der Lage sein, Risiken frühzeitig zu erkennen, angemessene Sicherheitsvorkehrungen zu treffen und effektiv auf Sicherheitsvorfälle zu reagieren.

Die Realisierung der geforderten Maßnahmen benötigt eine gewisse Vorlaufzeit und sorgfältige Vorbereitung. Beginnen Sie daher frühzeitig mit der Anpassung Ihrer Sicherheitsstrategie, um regulatorische Konformität sicherzustellen und mögliche Sanktionen zu vermeiden.